https://habrahabr.ru...rzhit-bekdor--d

Обнаружен новый вирус-вымогатель XData, который специализируется на Украине и распространяется вчетверо быстрее WannaCry

#61

05 июля 2017 - 12:03

#62

05 июля 2017 - 12:05

0918019908 тоже писали что моя карта заблокирована) одна беда карты в ощаде нет=)

#63

05 июля 2017 - 12:15

Департамент кіберполіції Національної поліції України

ПРИКРИТТЯМ НАЙМАСШТАБНІШОЇ КІБЕРАТАКИ В ІСТОРІЇ УКРАЇНИ СТАВ ВІРУС PETYA (DISKCODER.C)

27.06.2017 в 10 годин 30 хвилин українські державні структури і приватні компанії через вразливості ПЗ "M.E.doc." (програмне забезпечення для звітності та документообігу) масово потрапили під удар вірусу-шифрувальника (ransomware) Diskcoder.C (ExPetr, PetrWrap, Petya, NotPetya).

Для локалізації масштабної кіберзагрози, Національною поліцією України та Службою безпеки України було створено оперативно-технічний штаб до якого увійшли представники найвідоміших українських та іноземних компаній з кібербезпеки. За вказаними фактами Національною поліцією України розпочато досудове розслідування.

Експертами було встановлено, що ураження інформаційних систем українських компаній відбулось, через оновлення програмного забезпечення призначеного для звітності та документообігу – “M.E.Doc”.

За отриманими даними (підтверджено правоохоронними органами іноземних держав та міжнародними компаніями, що здійснюють діяльність у сфері інформаційної безпеки), зловмисники здійснили несанкціоноване втручання в роботу одного з персональних комп’ютерів компанії-розробника вказаного програмного забезпечення - ТОВ "Інтелект-Сервіс".

https://blogs.techne...somware-old-t…/

https://eset.ua/down...attacks_ukr.pdf

https://www.welivese...telebots-cunn…/

Отримавши доступ до вихідних кодів, вони в одне із оновлень програми вбудували бекдор (backdoor) - програму, яка встановлювала на комп'ютерах користувачів “M.E.Doc” несанкціонований віддалений доступ. Таке оновлення програмного забезпечення ймовірно відбулося ще 15.05.2017 року. Представники компанії-розробника “M.E.Doc” були проінформовані про наявність вразливостей в їх системах антивірусними компаніями, але це було проігноровано. Компанія-виробник заперечила проблеми з безпекою і назвала це «збігом».

Разом з тим з’ясовано, що виявлений бекдор за функціоналом має можливість збирати коди ЄДРПОУ уражених компаній, та відправляти їх на віддалений сервер, завантажувати файли, збирати інформацію про операційну систему та ідентифікаційні дані користувачів.

Також, на даний момент відомо, що після спрацювання бекдору, атакери компрометували облікові записи користувачів, з метою отримання повного доступу до мережі. Далі отримували доступ до мережевого обладнання з метою виведення його з ладу. За допомогою IP KVM здійснювали завантаження власної операційної системи на базі TINY Linux.

Зловмисники, з метою приховування вдалої кібероперації щодо масового ураження комп’ютерів та несанкціонованого збору з них інформації, тим же самим способом, через останні оновлення ПЗ “M.E.Doc” розповсюдили модифікований ransomware Petya.

Видалення та шифрування файлів операційних систем, було вчинено з метою видалення слідів попередньої злочинної діяльності (бекдору), та відвернення уваги шляхом імітації вимагання грошових коштів від потерпілих.

Слідством опрацьовується версія, що справжніми цілями були стратегічно-важливі для держави компанії, атаки на які, могли дестабілізувати ситуацію в країні.

Комплексний аналіз обставин зараження дозволяє припустити, що особи які організували напади з використанням WannaCry можуть бути причетні до вірусної атаки на українські державні структури і приватні компанії 27 червня, оскільки способи розповсюдження та загальна дія подібні вірусу-шифрувальнику (ransomware) Diskcoder.C (ExPetr, PetrWrap, Petya, NotPetya).

З метою негайного припинення безконтрольного розповсюдження Diskcoder.C (нову активність було зафіксовано сьогодні) і встановлення злочинців, прийнято рішення про проведення обшуків і вилучення програмного та апаратного забезпечення компанії ТОВ "Інтелект-Сервіс", за допомогою якого розповсюджувалось ШПЗ. Вилучене обладнання буде направлено для проведення детального аналізу, з метою дослідження та розробки інструментів, що дозволять виявити заражених користувачів і нейтралізувати шкідливий код. Під час обшуку керівництво та працівники компанії повністю сприяють у проведенні слідчих дій.

Департамент кіберполіції наполегливо рекомендує усім користувачам, на час проведення слідчих дій, припинити використовувати ПЗ “M.E.Doc” та відключити комп’ютери, на яких воно встановлено від мережі. Також необхідно змінити свої паролі та електронні цифрові підписи, в зв’язку з тим, що ці дані могли бути скомпрометовані.

Найближчим часом на сайті будуть опубліковані інструкції для перевірки на наявність бекдор (backdoor) на Вашому комп’ютері.

#64

05 июля 2017 - 12:16

#66

08 июля 2017 - 06:48

Компания-разработчик «M.E.Doc» официально признала взлом своего ПО, который привел к атаке вируса Petya.A и предложила Киберполиции Украины совместно! написать «заплатку» ![]()

![]()

![]()

Компания-разработчик программного обеспечения «M.E.Doc», которая ранее отрицала участие своего сервиса в масштабной кибератаке на украинские ПК с помощью вируса-шифровальщика Petya.A, признала факт взлома и предложила Киберполиции Украины совместно создать обновление, которое сможет исправить ситуацию и предотвратить повторные атаки вируса.

Заявление компания опубликовала на своей Facebook-странице:

«Впервые за историю существования ПО «M.E.Doc» произошел беспрецедентный факт взлома, в результате которого был внесен вредоносный программный код в пакет обновления» — отметили в M.E.Doc.

По словам компании M.E.Doc, которая ссылается на данные международных экспертов и правоохранителей, вмешательство было осуществлено высокопрофессиональными специалистами. Комплексный анализ обстоятельств заражения позволяет предположить, что лица, которые организовали нападения с использованием WannaCry, могут быть причастны и к этой вирусной атаке, поскольку способы распространения и общее действие подобных вирусов-шифровальщиков Diskcoder.C (ExPetr, PetrWrap, Petya , NotPetya) аналогично.

«Понимая всю ответственность, разработчики «M.E.Doc» приложили максимум усилий, чтобы исправить ситуацию. Нами было создано обновление, которое гарантированно исключает угрозы для пользователей. Однако в ходе проведения следственных действий сервера компании временно изъяты для анализа проникновения. Таким образом, пока мы лишены возможности выпустить обновление с повышенной степенью безопасности.

Мы открыто предлагаем департаменту киберполиции МВД Украины совместно, под четким контролем и с участием представителей правоохранительных органов, с применением дополнительных методов защиты при сборке и распространении обновления, а именно размещения его на защищенных серверах как можно скорее выпустить обновление, которое сможет исправить ситуацию и предотвратить повторные атаки вируса. — рассказали в M.E.Doc.

Напомним, что ранее глава Киберполиции Украины заявил, что разработчики «M.E.doc» знали о проблемах с безопасностью задолго до атаки вируса Petya.A и могут понести уголовную ответственность за халатность, после чего у компании изъяли сервера.

Сообщение отредактировал rabbit: 08 июля 2017 - 06:50

#67

08 июля 2017 - 08:25

Мы открыто предлагаем департаменту киберполиции МВД Украины совместно, под четким контролем и с участием представителей правоохранительных органов, с применением дополнительных методов защиты при сборке и распространении обновления, а именно размещения его на защищенных серверах как можно скорее выпустить обновление, которое сможет исправить ситуацию и предотвратить повторные атаки вируса. — рассказали в M.E.Doc.

До тех пор, пока эта убогая поделка недопрограммистов для своей работы будет требовать прав администратора, хоть на луну свои обновления могут размещать для защиты.

#68

09 июля 2017 - 04:56

Для бабушек, дедушек и бухгалтеров ![]()

#69

19 июля 2017 - 03:43

Виновник найден! ![]()

Сообщение отредактировал rabbit: 19 июля 2017 - 03:43

#71

25 октября 2017 - 00:49

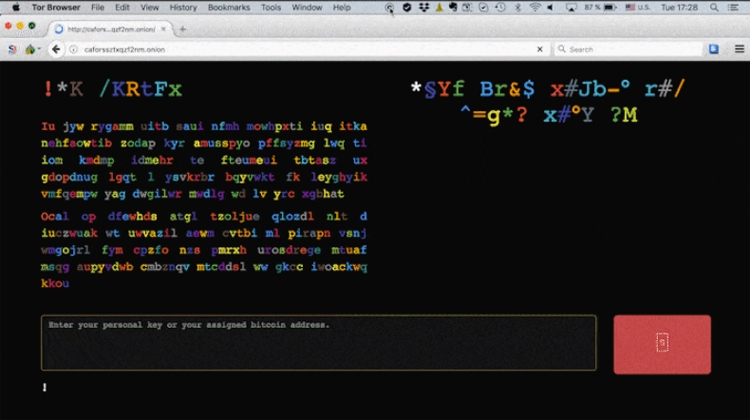

Предварительный анализ показывает, что зловред распространяется через ряд заражённых сайтов российских СМИ. Все признаки указывают на то, что это целенаправленная атака на корпоративные сети.

После проникновения на компьютер жертвы вредоносная программа шифрует пользовательские файлы. Для восстановления доступа к закодированным данным предлагается заплатить выкуп в размере 0,05 биткойна, что по современному курсу примерно эквивалентно 283 долларам США или 15 700 рублям. При этом злоумышленники предупреждают, что в случае промедления цена за расшифровку вырастет.

Подробности о схеме распространения Bad Rabbit пока отсутствуют. Не ясно и то, можно ли расшифровать файлы. Но уже известно, что большинство жертв атаки находятся в России. Кроме того, похожие нападения зафиксированы в Украине, Турции и Германии, но в значительно меньшем количестве.

В нынешнем году российские пользователи уже попадали под удар двух нашумевших шифровальщиков. Речь идёт о зловредах WannaCry и ExPetr (он же Petya). «Лаборатория Касперского» отмечает, что организаторы атаки Bad Rabbit используются методы, похожие на те, что наблюдались в ходе киберкампании ExPetr. Однако связь между двумя этими атаками пока не подтверждена.

По имеющимся данным, из-за атаки Bad Rabbit пострадали российское информационное агентство «Интерфакс» и онлайн-издание «Фонтанка». На момент написания заметки корреспондентам 3DNews не удалось открыть эти ресурсы.

«Из-за хакерской атаки в работе серверов Интерфакса возник сбой. Технические службы предпринимают все меры для восстановления работы систем», — пишет в Twitter «Интерфакс».

Очевидно, что атака Bad Rabbit тщательно готовилась. Эксперты по вопросам информационной безопасности занимаются изучением проблемы и поиском методов расшифровки файлов.

Сообщение отредактировал rabbit: 25 октября 2017 - 00:49

#72

25 ноября 2017 - 23:33

Киберполиция предупреждает о массовом распространении вируса-шифровальщика Scarab

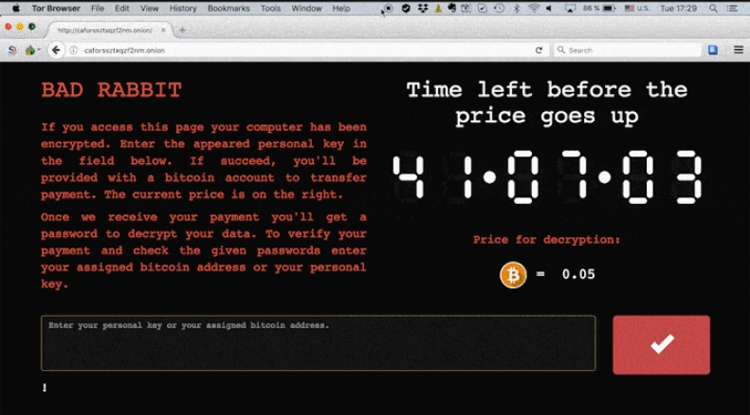

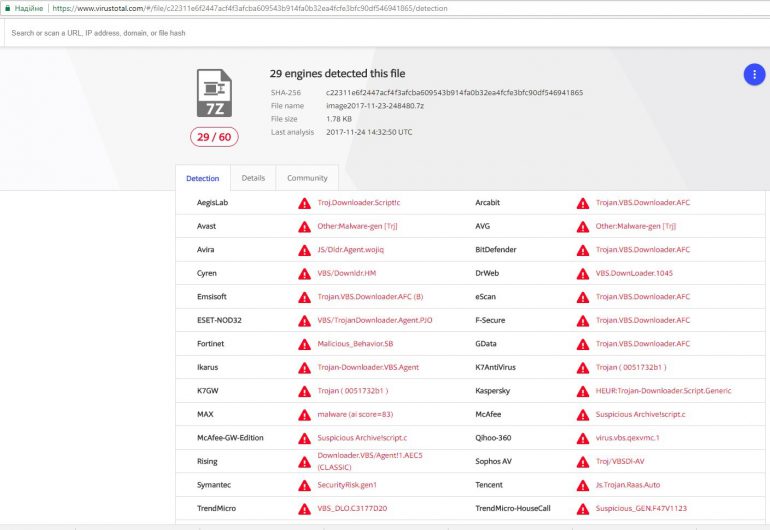

Департамент Киберполици Национальной полиции Украины сообщил о начале массового распространения вируса-шифровальщика Scarab. Он впервые был обнаружен специалистами по кибербезопасности в июне 2017 года, а 24 ноября было зафиксировано его распространения с помощью крупнейшей спам-ботнет сети Necurs.

Отмечается, что специалисты по кибербезопасности установили факт рассылки через Necurs более чем 12,5 млн электронных писем, в которых содержались файлы с новой версией вируса-вымогателя Scarab. Вредоносное ПО было замаскировано под архивы с отсканированными изображениями. Пользователи при получении электронных писем видели, что к нему якобы были прикреплены файлы с изображениями отсканированных документов, напрbмер, «Отсканировано от Lexmark», «Отсканировано от HP», «Отсканировано от Canon», «Отсканировано от Epson». Эти письма содержали внутри архив 7Zip, с заархивированным Visual Basic скриптом. После его срабатывания на компьютер пользователя загружается и запускается EXE-файл вируса-вымогателя Scarab.

После успешного шифрования файлов пользователя вирус создает на рабочем столе и автоматически открывает текстовый файл с названием «ЕСЛИ ВЫ ХОТИТЕ ПОЛУЧИТЬ ВСЕ ВАШИ ФАЙЛЫ ОБРАТНО, ПОЖАЛУЙСТА, ПРОЧТИТЕ ЭТО.TXT»). Сумма выкупа в сообщении не указывается. Однако злоумышленники обращают внимание жертвы на то, что сумма выкупа будет увеличиваться со временем, пока пострадавший не свяжется с авторами Scarab по электронной почте или BitMessage.

Для уменьшения риска заражения техники вирусом Scarab, специалисты киберполиции рекомендуют пользователям тщательно и внимательно относиться ко всей электронной корреспонденции. Не стоит открывать такие приложения, даже если они поступили из надежного источника. Предварительно рекомендуется получать подтверждение передачи файлов от адресата другими доступными каналами связи (телефон, СМС, мессенджеры).

Источник: Киберполиция

#73

04 января 2018 - 13:17

Как известно, разного рода уязвимости присутствуют в компьютерной среде повсеместно. Некоторые из них не представляю большой угрозы, тогда как другие могут привести к катастрофическим последствиям. Новая уязвимость, обнаруженная в процессорах Intel нескольких последних поколений, можно отнести скорее ко второй категории, так как она позволяет программам получить доступ к данным, хранящимся в защищённой памяти ядра, сообщает TechPowerUp со ссылкой на Reddit. Этот изъян затрагивает все системы под управлением систем Windows, macOS и Linux, а наибольшую опасности он представляет дата-центрам и системам облачных вычислений.

Дело в том, что при использовании одной физической системы пользователь одной виртуальной машины, может получить доступ к данным другой виртуальной машины, используя данную уязвимость. Сообщается, что Intel совместно с тремя крупнейшими "облачными" компаниями Amazon, Google и Microsoft уже работает над созданием программной "заплатки". Для обеспечения безопасности, вся информация о ней, как и о самой уязвимости, держится в секрете. Проблема заключается в том, что патч снижает производительность системы примерно на 30-35%, что негативно сказывается на привлекательности продукции Intel по сравнению с AMD.

В то же время все процессоры AMD (EPYC, Opteron, Ryzen и т.д.) обладают иммунитетом к обнаруженной уязвимости. Правда, новая программная "заплатка" для ядра Linux функционирует на всех системах без исключения, вне зависимости от процессора, что ставит изделия AMD и Intel в равные условия. В идеале, для процессоров AMD должно быть сделано исключение, что позволит им выгодно отличаться от Intel. Детальный отчёт о новой уязвимости будет опубликован ближе к концу текущего месяца.

Как сообщают специалисты, уязвимости Meltdown подвержены все процессоры Intel с поддержкой исполнения команд с изменением последовательности (out-of-order execution). Это почти все чипы, выпущенные с 1995 года за исключением серии Itanium целиком и чипов Atom до 2013 года. В настоящее время нет подтверждений о том, что процессоры ARM и AMD подвержены Meltdown.

То есть, проблем это может создать, поболее чем шифровальщики.

Сообщение отредактировал rabbit: 04 января 2018 - 13:17

#75

04 января 2018 - 21:06

Правда, новая программная "заплатка" для ядра Linux функционирует на всех системах без исключения, вне зависимости от процессора, что ставит изделия AMD и Intel в равные условия. В идеале, для процессоров AMD должно быть сделано исключение, что позволит им выгодно отличаться от Intel. Детальный отчёт о новой уязвимости будет опубликован ближе к концу текущего месяца.

Исключение для процессоров AMD уже сделано - https://github.com/t...810416ac249a9ce

#76

04 января 2018 - 23:37

Почитал, что люди пишут на отдельных ресурсах - пришел к выводу, что большинство вообще не понимает о чем идет речь. "Всёпропало" борются с "фигняэтовсё". ![]() Ещё кто-то просто хайпится. А ведь по сути, в первую очередь, заметят это те, кто предоставляет удаленные сервера, когда на одной стойке, тысяча виртуальных машин, домашние компы, даже с патчами, особой разницы не заметят, да и не нужны эти патчи, сомневаюсь что многие предоставляют виртуальные машины из своего компа, вирусня конечно может использовать эту дырку для сбора инфы и угона пинкодов и карт, но это такое себе, лопатить терабайты данных ради пару сотен долларов... Разве что, по наводке, богача какого раскрутить. Максимум, кто пострадает, (на что я ОЧЕНЬ надеюсь), так это дата центры с vmware'ями, xen'ами и прочим, которые предоставляют доступ к гостевым системам. Ведь, основная паника, что арендуя виртуальную гостевую систему, на удаленном компе, можно получить инфу, что обрабатывает процессор, а это все виртуальные машины, которые на нем крутятся и принадлежат другим людям.

Ещё кто-то просто хайпится. А ведь по сути, в первую очередь, заметят это те, кто предоставляет удаленные сервера, когда на одной стойке, тысяча виртуальных машин, домашние компы, даже с патчами, особой разницы не заметят, да и не нужны эти патчи, сомневаюсь что многие предоставляют виртуальные машины из своего компа, вирусня конечно может использовать эту дырку для сбора инфы и угона пинкодов и карт, но это такое себе, лопатить терабайты данных ради пару сотен долларов... Разве что, по наводке, богача какого раскрутить. Максимум, кто пострадает, (на что я ОЧЕНЬ надеюсь), так это дата центры с vmware'ями, xen'ами и прочим, которые предоставляют доступ к гостевым системам. Ведь, основная паника, что арендуя виртуальную гостевую систему, на удаленном компе, можно получить инфу, что обрабатывает процессор, а это все виртуальные машины, которые на нем крутятся и принадлежат другим людям.

Кстати, Для винды есть тулза от MS (с инструкцией, как интерпретировать вывод): https://support.micr...speculative-exe

#77

05 января 2018 - 03:23

В общем, поставил я эту заплатку . Майки никогда не выпускали обновления так экстренно, в первых числах месяца, так что, это точно она.

Проверил производительность, обращения к системному разделу блоками разной величины, а также общую производительность кэша цп и памяти.

До

И после патча

Разница мизерная, в пределах статистики. Ещё делал бенч CPU-Z, но к сожалению не сделал скрин до патча, поэтому поверьте на слово - там тоже идентично. Да и по ощущениям, ничего не изменилось - все запускается и загружается с той же скоростью.

Я не использую VM или БД, может в этих сценариях что -то и поменяется. Также, возможно, на другом железе, или на другой ОС, будет какая-то разница. Если кому не влом - проверьте, отпишитесь. Будет интересно.

#78

05 января 2018 - 04:18

Извиняюсь, скрин АТТО, который после патча, выложил не тот(задан другой обьём задачи).

Вот правильный

Как видим, определённая просадка, по самым мелким блокам, присутствует. Но, в качестве реалистичного сценария работы ПК, нас интересует чтение/запись блоками 4кб и выше. И тут, всё в пределах погрешности. Кроме того, эта заплатка авральная, и со временем будет допилена. По крайней мере, майки это официально обещали.

#79

05 января 2018 - 04:44

Кстати, а подскажите пожалуйста, если не секрет конечно, у днепронета не ксеоны ли случайно стоят? И если да, будут ли из-за этого проблемы?

#80

05 января 2018 - 08:26

Технологические компании форсируют развёртывание обновлений безопасности

Сведения о новом типе атак, которым в той или иной степени подвержены почти все современные процессоры (особенно чипы Intel) нарастают словно снежный ком. Сложно назвать область IT-индустрии, которая оказалась не затронута проблемой. Облачные платформы, операционные системы, браузеры, компиляторы, разработчики виртуальных машин и так далее. Мы уже рассказывали о реакции Intel, AMD, ARM, Google и Microsoft. Теперь коснёмся некоторых других компаний.

Множество информаторов ресурса AppleInsider из числа сотрудников Apple сообщают, что компания уже внесла в декабрьскую версию своей операционной системы macOS 10.13.2 ряд исправлений, призванных обойти уязвимость процессоров Intel, позволяющую получать защищённые данные ядра ОС. Эти меры должны закрыть большинство, если не все проблемы, связанные со спекулятивным исполнением команд современными чипами.

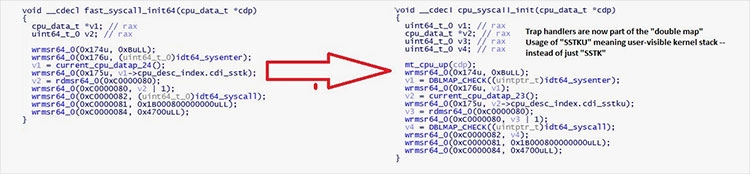

Разработчик Алекс Ионеску (Alex Ionescu) также обнаружил изменения в коде macOS, призванные исправить проблему, и назвал их Double Map. Источники AppleInsider, как и господин Ионеску, сообщают, что дополнительные изменения будут внесены в macOS High Sierra 10.13.3. Ранние тесты журналистов показали, что заметной потери производительности между macOS High Sierra 10.13.1 и 10.13.2 нет, по крайней мере в пользовательских задачах на MacBook Pro 2017.

Вполне возможно, исправлений для macOS окажется недостаточно, чтобы избавить все продукты Apple от вероятных атак. По крайней мере, компания ARM заявила, что большинство её современных процессоров Cortex-A подвержены уязвимостям с условным именем Spectre, а некоторые — и атакам Meltdown. Дело в том, что в iOS-устройствах используются однокристальные системы Apple A, основанные на архитектуре ARM, и им наверняка тоже понадобятся некоторые изменения на уровне ОС, чтобы залатать потенциальные дыры. Возможно, как и в случае с macOS, Apple уже внесла некоторые из них в последних обновлениях безопасности мобильной платформы. В зависимости от глубины модификации стандартных ядер ARMv8 в кристаллах Apple, количество необходимых заплаток может отличаться.

Считается, что наиболее серьёзный урон с точки зрения производительности понесут от внедрения заплаток не рядовые пользователи, а облачные службы вроде Amazon EC2, Microsoft Azure и Google Compute Engine. Amazon дала официальный комментарий, отметив, что почти все серверы Amazon EC2 за исключением небольшого процента уже получили заплатки, а остальные получат в ближайшие часы. Компания рекомендует для полноценной защиты пользователям её сервисов также обновить свои операционные системы.

Google, которая до сих пор предоставляла наиболее развёрнутые и полные комментарии по проблеме, сообщила, что в её облачных платформах почти все продукты и службы уже получили заплатки от уязвимостей и не требуют участия клиента, а Google Compute Engine, Kubernetes Engine, Cloud Dataflow и Cloud Dataproc помимо действий самого программного гиганта нуждаются также в некоторых действиях пользователей — инструкции даны на соответствующей странице.

Microsoft тоже сообщила, что большая часть инфраструктуры Azure уже защищена от обсуждаемых ошибок. Некоторые части платформы на момент заявления всё ещё обновлялись и требовали перезапуска пользовательских виртуальных машин для ввода в действия заплаток безопасности. Учитывая раскрытие сведений об уязвимостях раньше условленного срока, Microsoft ускорила планы по форсированному обновлению, и сейчас уже Azure должна получить полную защиту. Компания подчёркивает, что большинство пользователей не заметить ощутимого падения производительности благодаря тому, что её специалисты оптимизировали CPU и системы ввода-вывода. Но небольшое количество клиентов могут заметить некоторое снижение скорости сети, которое можно преодолеть, включив бесплатно Azure Accelerated Networking.

Обновлений операционных систем должно быть достаточно, чтобы избавить пользователей от большей части угроз, связанных со спекулятивным исполнением команд процессорами. Тем не менее, если ОС не получила заплатки или залатана частично, атака на машину может происходить даже посредством зловредного кода JavaScript. По словам Mozilla, внутренние тесты показали, что особые методы атак и анализа данных действительно позволяют веб-приложению считывать приватную информацию из памяти системы. В полной мере этот новый класс атак ещё исследуется ведущими специалистами по безопасности в мире и сама компания трудится в этом направлении, но уже в версии Firefox 57 были внесены ряд довольно грубых изменений, призванных минимизировать вероятность таких угроз. В будущем компания надеется создать более удачные способы борьбы с уязвимостью.

Текущая стабильная версия браузера Google Chrome тоже включает функцию Site Isolation, которая устраняет проблему, помещая каждый сайт в отдельное адресное пространство — активировать её нужно вручную. Но уже 23 января выйдет версия Chrome 64, в которой будут внесены дополнительные меры защиты от уязвимости, а в будущем поисковый гигант предложит новые заплатки. К сожалению, всё это, по словам Google, может сказаться на производительности.

Microsoft тоже представила обновления для браузеров Internet Explorer, Microsoft Edge, операционных систем Windows 7, 8.1 и 10, а также SQL Server. Компания предупредила на специальной странице для IT-специалистов, что обновление может не установиться, если в системе используется несовместимый антивирус (она работает над этой проблемой с разработчиками антивирусов). Кстати, Microsoft подтверждает, что её заплатки оказывают некоторое влияние на производительность, но добавляет, что большинство пользователей этого не ощутит. Результат может отличаться в зависимости от поколения процессора, производителя и архитектуры.

Среди крупных компаний, задействованных в области виртуализации, официальные патчи для закрытия некоторых из потенциальных уязвимостей своих продуктов выпустила, например, VMware. Обновления уже доступны для vSphere ESXi, Workstation Pro, VMware Fusion Pro.

Вопроса влияния уязвимостей на производительность коснулся и известный разработчик решений на основе Linux — Red Hat. Компания рассмотрела только проблему в приложении к чипам Haswell, Broadwell и Skylake. В обычных задачах пользовательского уровня влияние редко превышает 2 %; в HPC-нагрузках может достигать 5 %; при работе виртуальных машин Java, аналитике баз данных и DSS (Decision Support System) падение может составлять 7 %. Наконец, в задачах с частым переключением между ядром ОС и пользовательским пространством, в базах данных OLTP и некоторых других нагрузках составляет 8–12 %. Таким образом, всё больше компаний уверяет, что обычным пользователям вряд ли стоит сильно беспокоиться о производительности систем, получивших защитные обновления. ![]()

Источники:

- Amazon AWS

- Microsoft Azure: Cloud Computing Platform & Services

- Mozilla

- Red Hat

- VMware

- appleinsider.com